Шпион Dante воскрес после утечки Hacking Team.

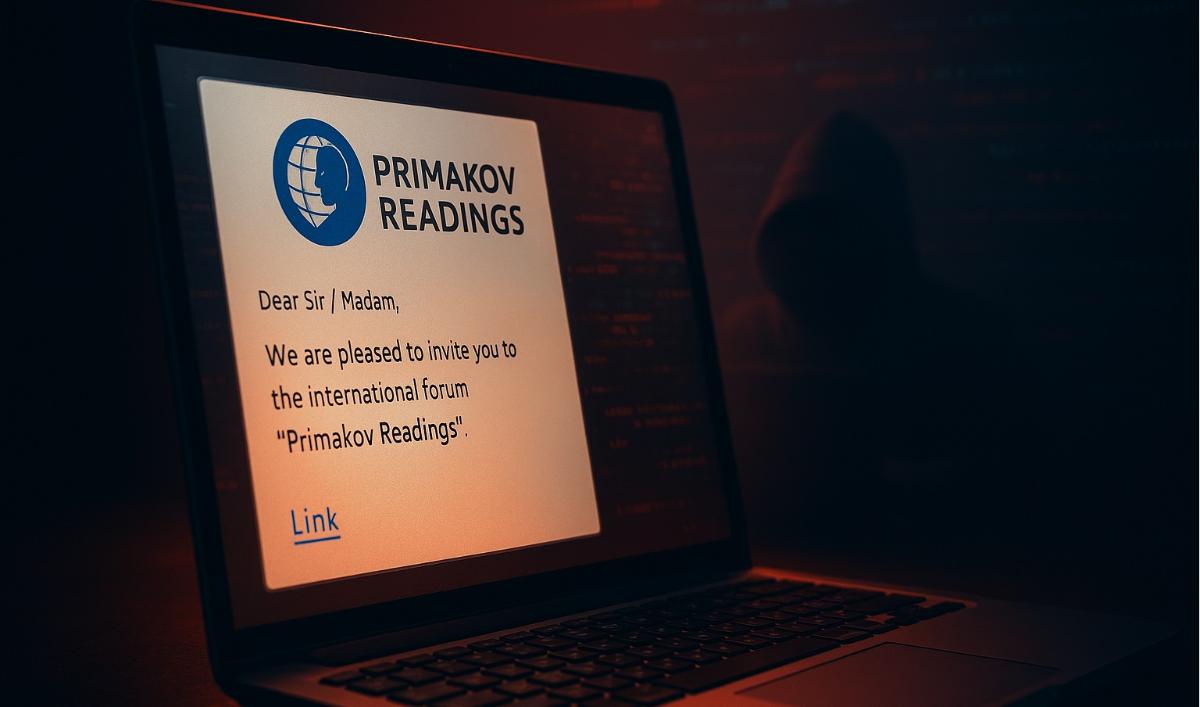

«Лаборатория Касперского» обнаружила новую шпионскую кампанию Operation ForumTroll, в ходе которой злоумышленники рассылали фишинговые письма от имени организаторов форума «Примаковские чтения». Достаточно было просто открыть ссылку в Google Chrome или другом браузере на базе Chromium — заражение происходило без дополнительных действий пользователя.

В марте 2025 года аналитики зафиксировали волну таких атак и выявили ранее неизвестный эксплойт нулевого дня для Chrome, позволявший выйти из «песочницы» браузера. Уязвимость была оперативно передана в команду безопасности Google и устранена под идентификатором CVE-2025-2783 .

Фишинговые письма выглядели правдоподобно, были написаны грамотным русским языком и содержали персонализированные ссылки для отслеживания заражений. По данным исследователей, цель операции — кибершпионаж против российских СМИ, научных центров, университетов, госструктур и финансовых организаций. Кампания связывается с группой ForumTroll, действовавшей ранее против целей в России и Беларуси.

При анализе «Касперский» выявил, что в атаке использовалось коммерческое шпионское ПО Dante, разработанное итальянской компанией Memento Labs (бывшая Hacking Team). Кодовые совпадения указывают, что инструменты ForumTroll основаны на наработках этого производителя. Компания, известная ещё с 2000-х годов по продукту Remote Control Systems (RCS), сменила владельцев и название в 2019-м, пообещав «начать с нуля». Однако, как выяснилось, в 2022 году она вернулась с новым продуктом Dante.

Заражение начиналось с письма-приглашения, переход по ссылке вел на сайт, который проверял жертву и запускал эксплойт. Через механизм WebGPU API проводилась валидация, а последующие этапы атаки выполнялись в обход защит Chrome. Уязвимость использовала особенность работы API-функций Windows — GetCurrentThread и DuplicateHandle — что позволило получить доступ к потокам браузера и выполнить произвольный код. Позже аналогичная ошибка была исправлена и в Firefox под номером CVE-2025-2857 .

Для закрепления в системе злоумышленники применяли перехват объектов COM (Component Object Model), подменяя CLSID библиотеки twinapi.dll — таким образом вредоносный загрузчик запускался при обращении к системным процессам и браузерам. Основной модуль, известный как LeetAgent, выполнял команды, записанные в стиле leetspeak , и умел красть файлы, перехватывать ввод и выполнять произвольные процессы. Управление осуществлялось через HTTPS-соединение с серверами на инфраструктуре Fastly.net.

В ходе расследования специалисты нашли следы двух кластеров атак: один использовал LeetAgent, другой — более продвинутый шпион Dante. Оба применяли одинаковые методы закрепления и маскировки, что позволило установить их связь. В коде Dante исследователи обнаружили прямое упоминание имени вредоноса, совпадающее с презентацией ISS World MEA 2023 , где Memento Labs впервые объявила о своём новом инструменте.

Spyware Dante отличается сложными техниками сокрытия — от обфускации с помощью VMProtect до анти-отладки и проверок системных событий Windows. Оно способно загружать модули, шифровать данные по алгоритму AES-256-CBC и удалять себя при бездействии. По оценке «Касперского», архитектура и качество кода указывают на промышленный уровень разработки.

Исследователи считают, что ForumTroll пользовалась Dante в ряде операций против российских и белорусских целей, хотя в текущей волне заражений его прямого применения не зафиксировано. Подробные индикаторы компрометации опубликованы в отчёте: Indicators of Compromise .

<blockquote> «После утечки данных Hacking Team в 2015 году и обещания “начать заново” в 2019-м Memento Labs всё же сохранила преемственность кода. Теперь, когда Dante найден, возможно, им действительно снова придётся начинать с нуля», — подытожили в «Лаборатории Касперского».

</blockquote>

«Лаборатория Касперского» обнаружила новую шпионскую кампанию Operation ForumTroll, в ходе которой злоумышленники рассылали фишинговые письма от имени организаторов форума «Примаковские чтения». Достаточно было просто открыть ссылку в Google Chrome или другом браузере на базе Chromium — заражение происходило без дополнительных действий пользователя.

В марте 2025 года аналитики зафиксировали волну таких атак и выявили ранее неизвестный эксплойт нулевого дня для Chrome, позволявший выйти из «песочницы» браузера. Уязвимость была оперативно передана в команду безопасности Google и устранена под идентификатором CVE-2025-2783 .

Фишинговые письма выглядели правдоподобно, были написаны грамотным русским языком и содержали персонализированные ссылки для отслеживания заражений. По данным исследователей, цель операции — кибершпионаж против российских СМИ, научных центров, университетов, госструктур и финансовых организаций. Кампания связывается с группой ForumTroll, действовавшей ранее против целей в России и Беларуси.

При анализе «Касперский» выявил, что в атаке использовалось коммерческое шпионское ПО Dante, разработанное итальянской компанией Memento Labs (бывшая Hacking Team). Кодовые совпадения указывают, что инструменты ForumTroll основаны на наработках этого производителя. Компания, известная ещё с 2000-х годов по продукту Remote Control Systems (RCS), сменила владельцев и название в 2019-м, пообещав «начать с нуля». Однако, как выяснилось, в 2022 году она вернулась с новым продуктом Dante.

Заражение начиналось с письма-приглашения, переход по ссылке вел на сайт, который проверял жертву и запускал эксплойт. Через механизм WebGPU API проводилась валидация, а последующие этапы атаки выполнялись в обход защит Chrome. Уязвимость использовала особенность работы API-функций Windows — GetCurrentThread и DuplicateHandle — что позволило получить доступ к потокам браузера и выполнить произвольный код. Позже аналогичная ошибка была исправлена и в Firefox под номером CVE-2025-2857 .

Для закрепления в системе злоумышленники применяли перехват объектов COM (Component Object Model), подменяя CLSID библиотеки twinapi.dll — таким образом вредоносный загрузчик запускался при обращении к системным процессам и браузерам. Основной модуль, известный как LeetAgent, выполнял команды, записанные в стиле leetspeak , и умел красть файлы, перехватывать ввод и выполнять произвольные процессы. Управление осуществлялось через HTTPS-соединение с серверами на инфраструктуре Fastly.net.

В ходе расследования специалисты нашли следы двух кластеров атак: один использовал LeetAgent, другой — более продвинутый шпион Dante. Оба применяли одинаковые методы закрепления и маскировки, что позволило установить их связь. В коде Dante исследователи обнаружили прямое упоминание имени вредоноса, совпадающее с презентацией ISS World MEA 2023 , где Memento Labs впервые объявила о своём новом инструменте.

Spyware Dante отличается сложными техниками сокрытия — от обфускации с помощью VMProtect до анти-отладки и проверок системных событий Windows. Оно способно загружать модули, шифровать данные по алгоритму AES-256-CBC и удалять себя при бездействии. По оценке «Касперского», архитектура и качество кода указывают на промышленный уровень разработки.

Исследователи считают, что ForumTroll пользовалась Dante в ряде операций против российских и белорусских целей, хотя в текущей волне заражений его прямого применения не зафиксировано. Подробные индикаторы компрометации опубликованы в отчёте: Indicators of Compromise .

<blockquote> «После утечки данных Hacking Team в 2015 году и обещания “начать заново” в 2019-м Memento Labs всё же сохранила преемственность кода. Теперь, когда Dante найден, возможно, им действительно снова придётся начинать с нуля», — подытожили в «Лаборатории Касперского».

</blockquote>

- Источник новости

- www.securitylab.ru